某启动项进程分析

前言

周六晚上,本来打开电影网站准备看电影的时候,haya师傅发来张图,说这个 exe 在添加进启动项的时候,360没有拦截,就想着我们能不能也利用下。

先说结论:分析后我个人感觉利用难度较大,价值不高,如果有师傅可以成功利用的话,请疯狂call我!!!

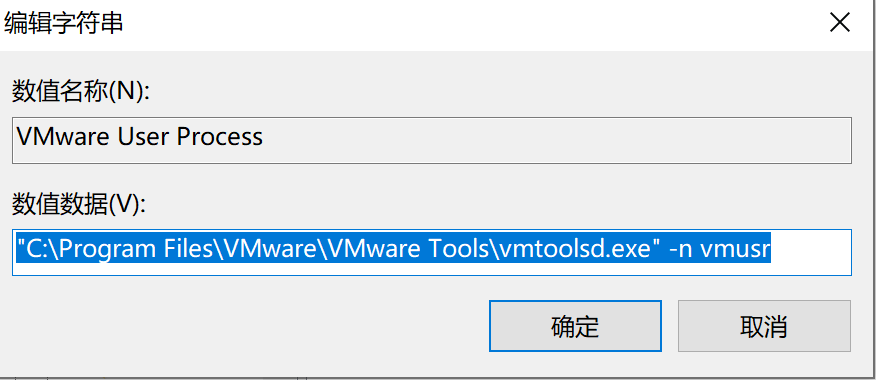

首先我的第一反应是白加黑,但很快被当头一棒,不能想当然。还是要老老实实分析,切忌主观臆断。

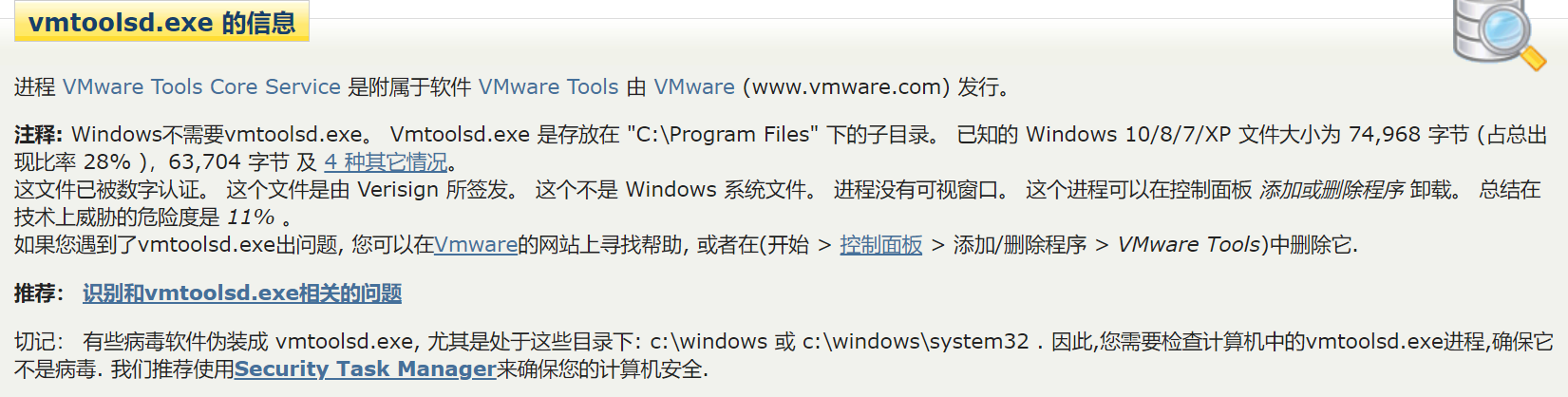

先了解下这个程序,看到这里喜忧参半,看描述似乎确实有木马伪装成这个程序,但这个程序有签名。

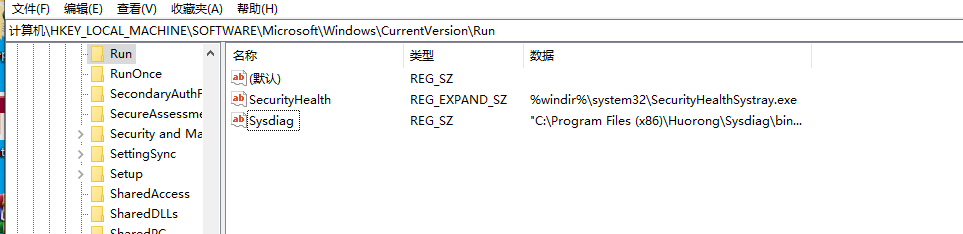

下面要做的就是分析这个程序的加载方式了,这里我选择的火绒剑来监控。

首先删除这个注册表项,然后重装vmtools,安装完成后,某启动项进程分析会被写进启动项。我们做的就是分析安装过程中,该值是如何被写进注册表的。

删除该项

重装vmtools

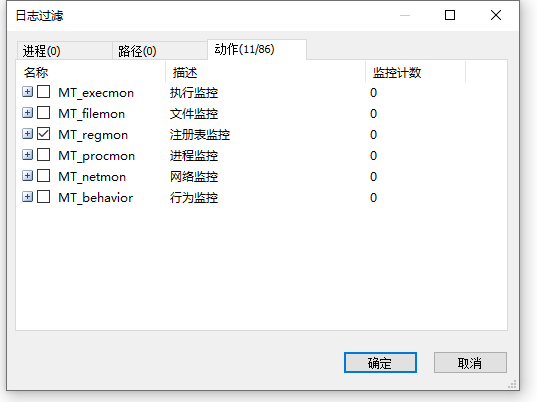

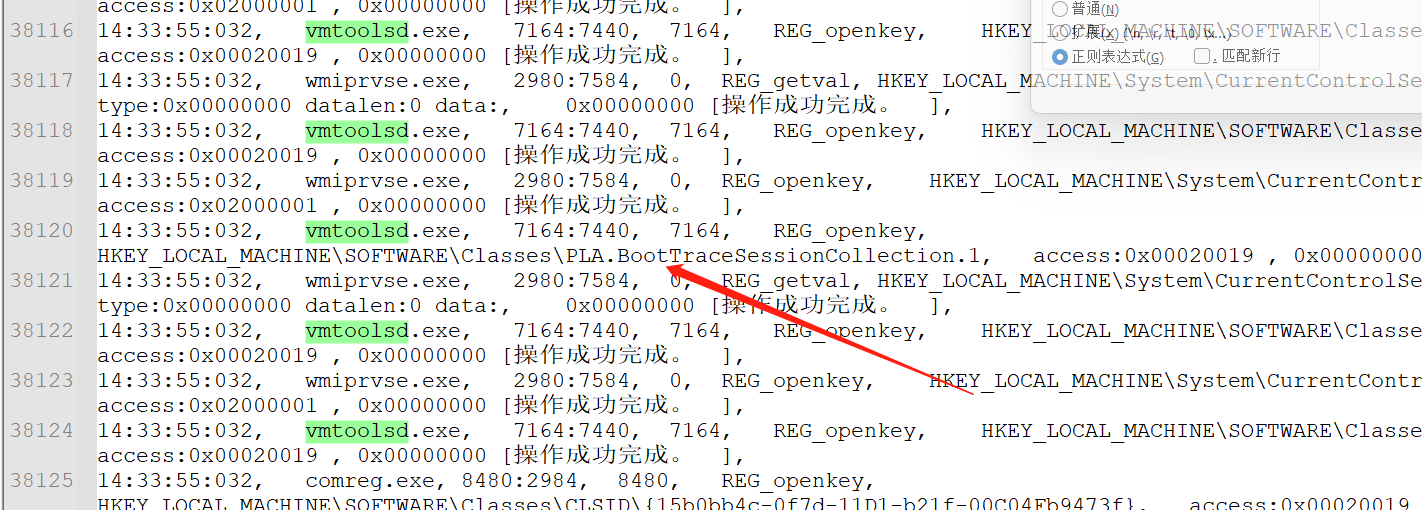

火绒剑监控注册表

安装完成导出日志就好了,这里导出有18m,9w行的日志…….

日志分析

这里个人感觉没必要全部都看,里面很多日志都是重复的。而且在不一定可以利用的情况下,首先搞清楚技术点才最重要。

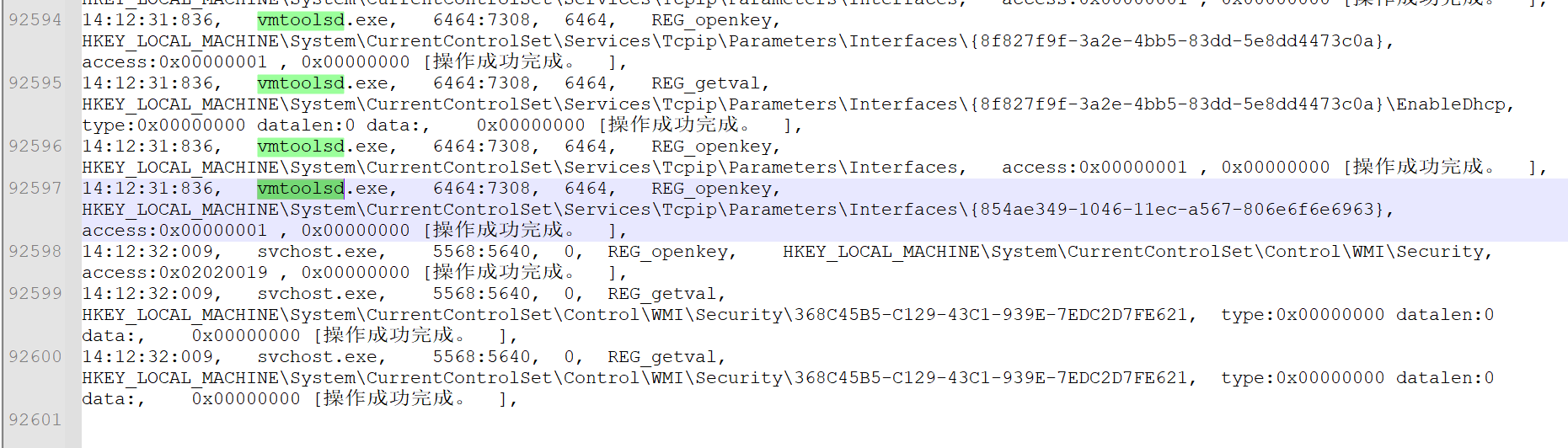

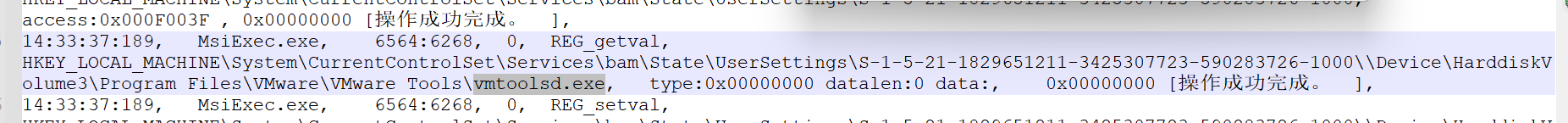

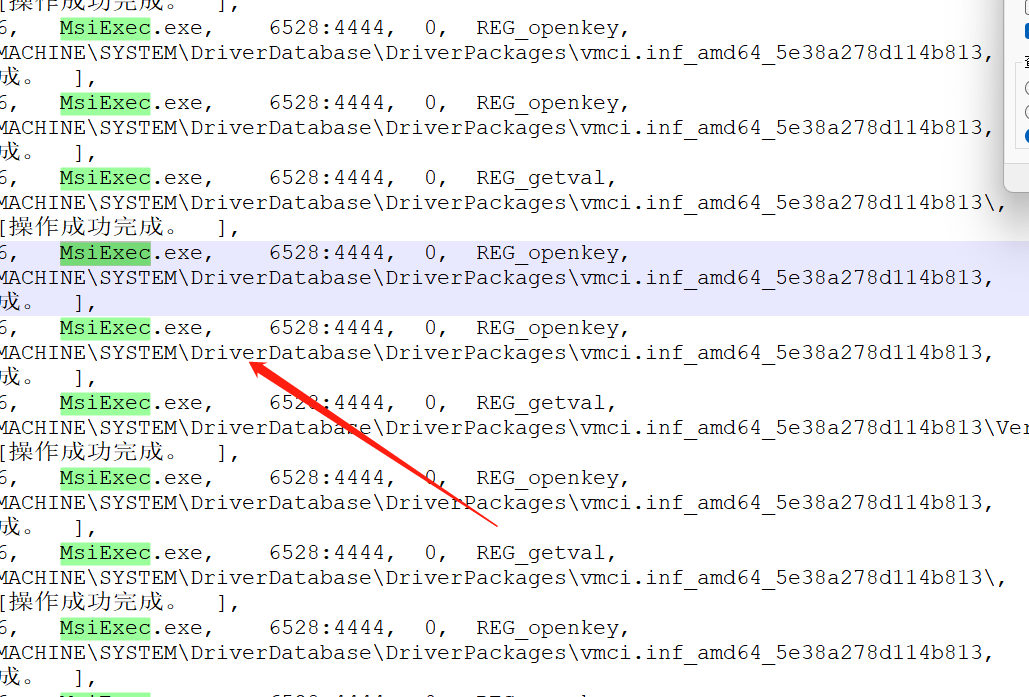

看到这里是调用 Msiexec.exe来进行安装,查了一下 Msiexec.exe,在安装程序时都会调用该程序,emm这里先不管

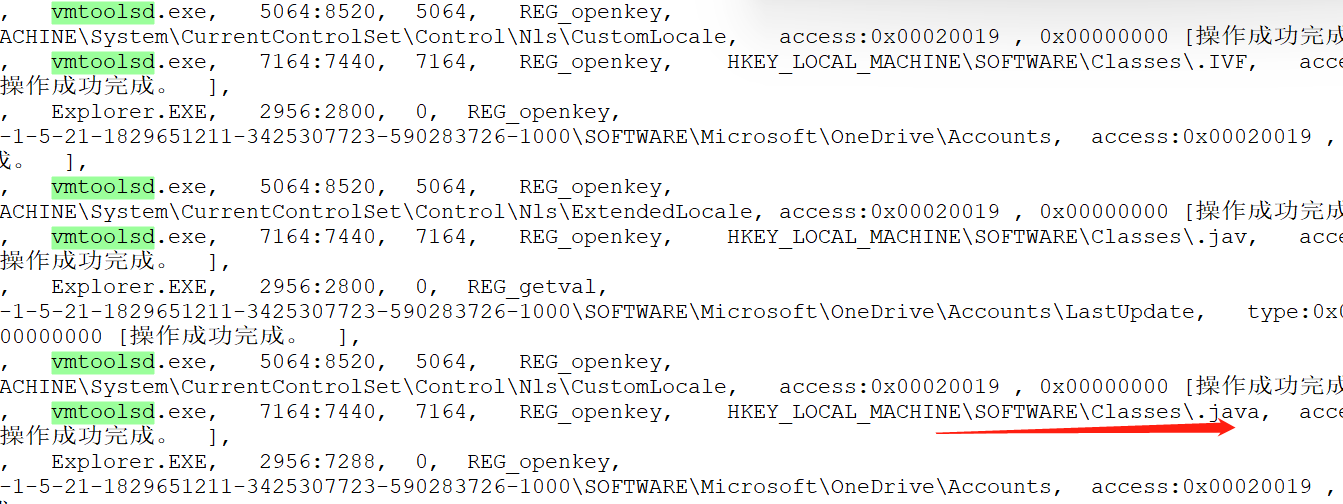

不知道为什么还涉及到了java…

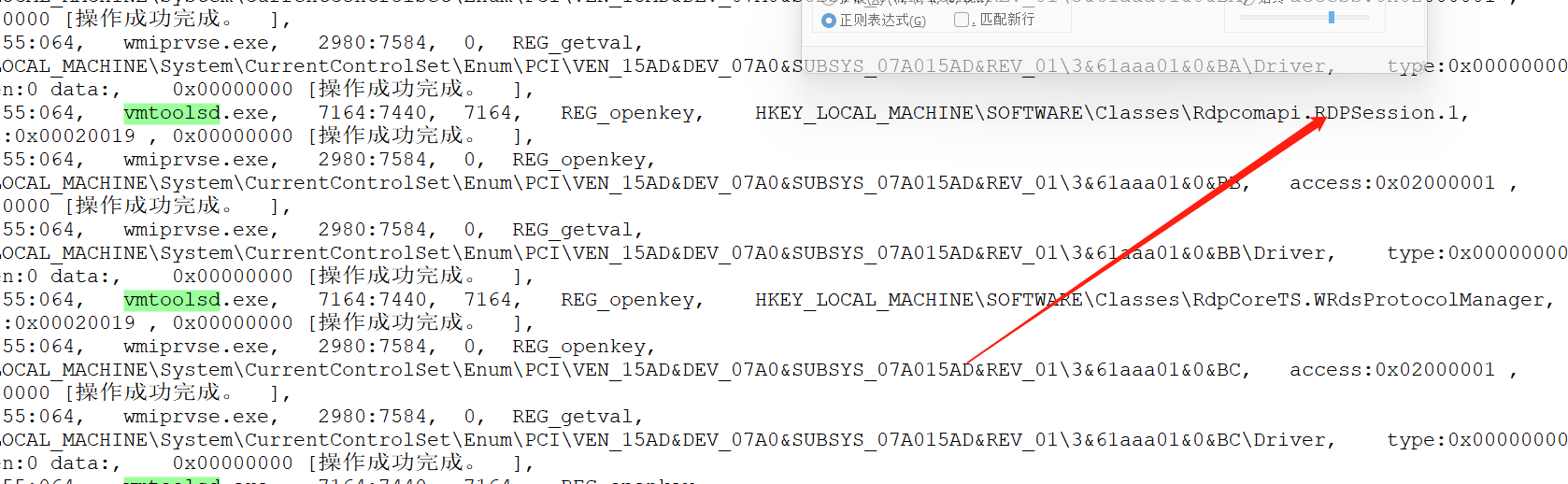

看到这里已经不报希望了,涉及到了硬件的操作…

RDP session,难道还涉及 RDP协议?

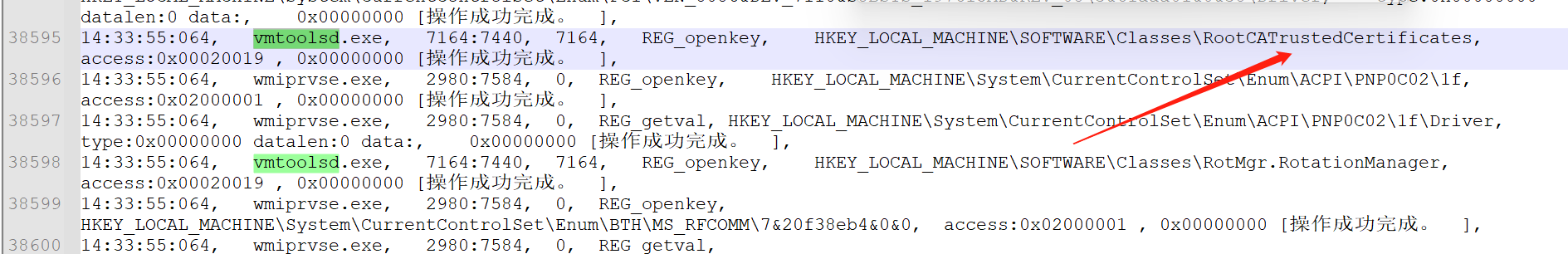

又有信任证书的问题

可能是监测局域网吧,毕竟是在虚拟机中

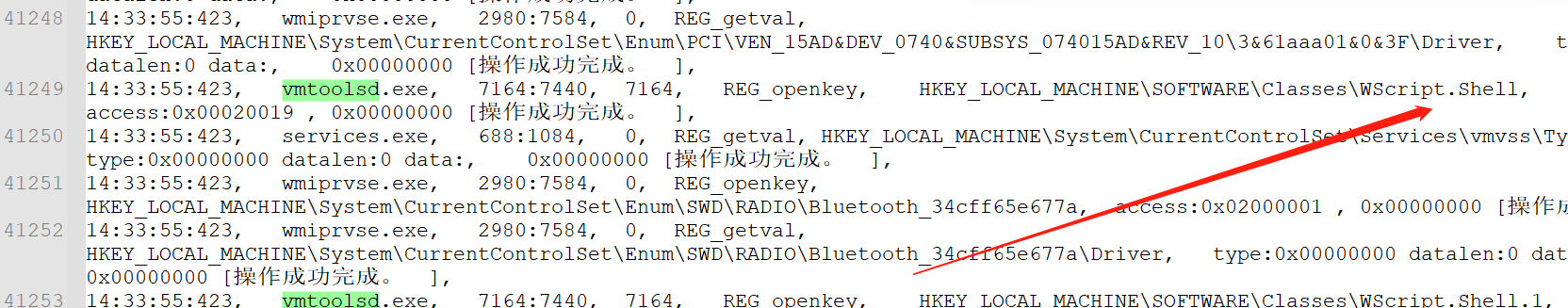

调用Wshshell, wscript对象可以创建两个COM对象,WshShell和 WshNetwork。这里倒是可以理解,毕竟 WshShell可以实现注册表的读写操作,

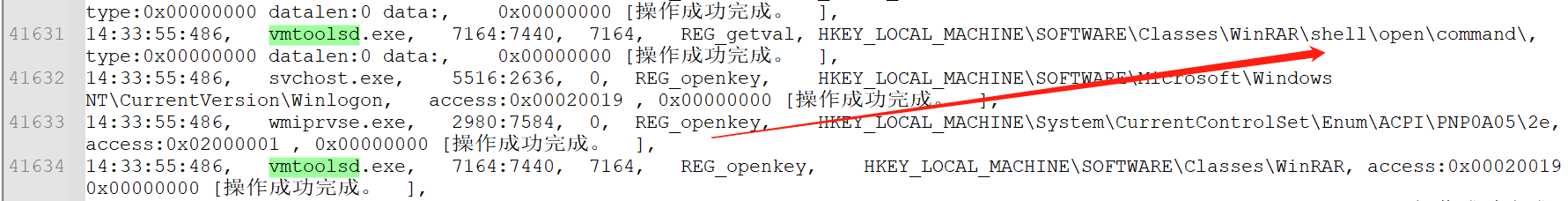

这里也能明白,vmtools安装的时候是一个自解压包

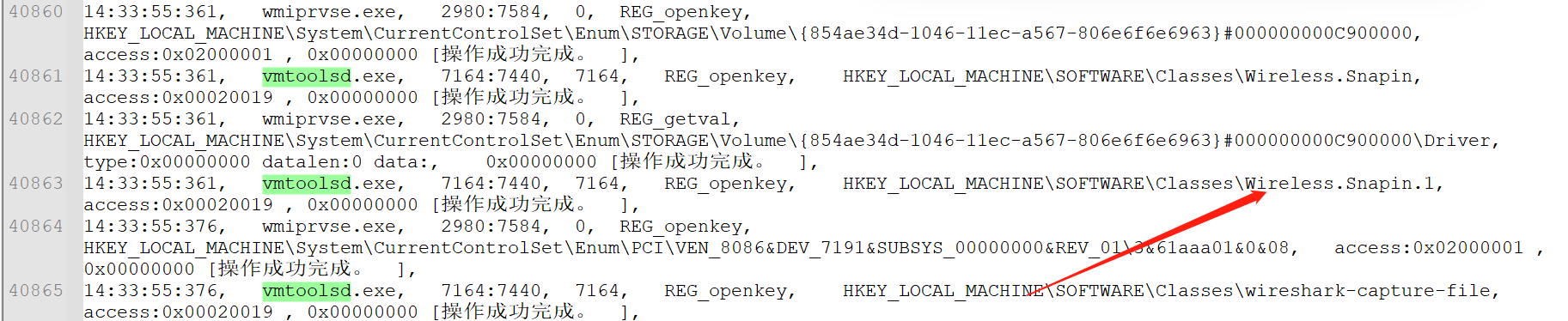

在安装的时候调用很多驱动

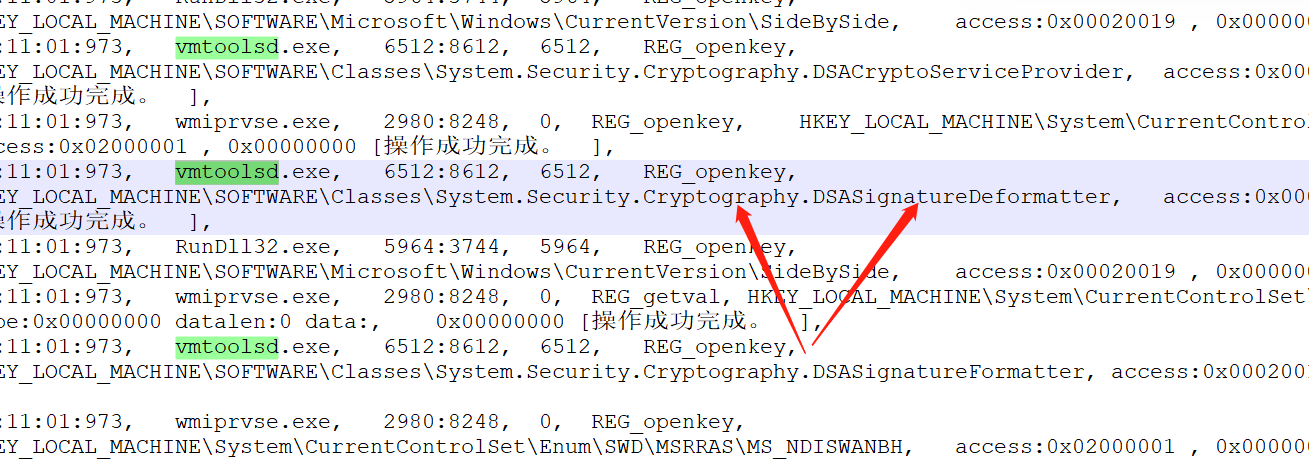

加密签名

这里就不明白了,怎么还有TCP/IP的接口……

总结

看到这里差不多了,一言难尽,总之看着就不好利用,原因如下:

1 | 1.某启动项进程分析 这个程序本身有加密签名 |

这里限于作者水平有限,抛砖引玉。

如果有师傅研究出利用方法,请疯狂call我!